地域OTA基盤「ちいプラ」のセキュリティについて

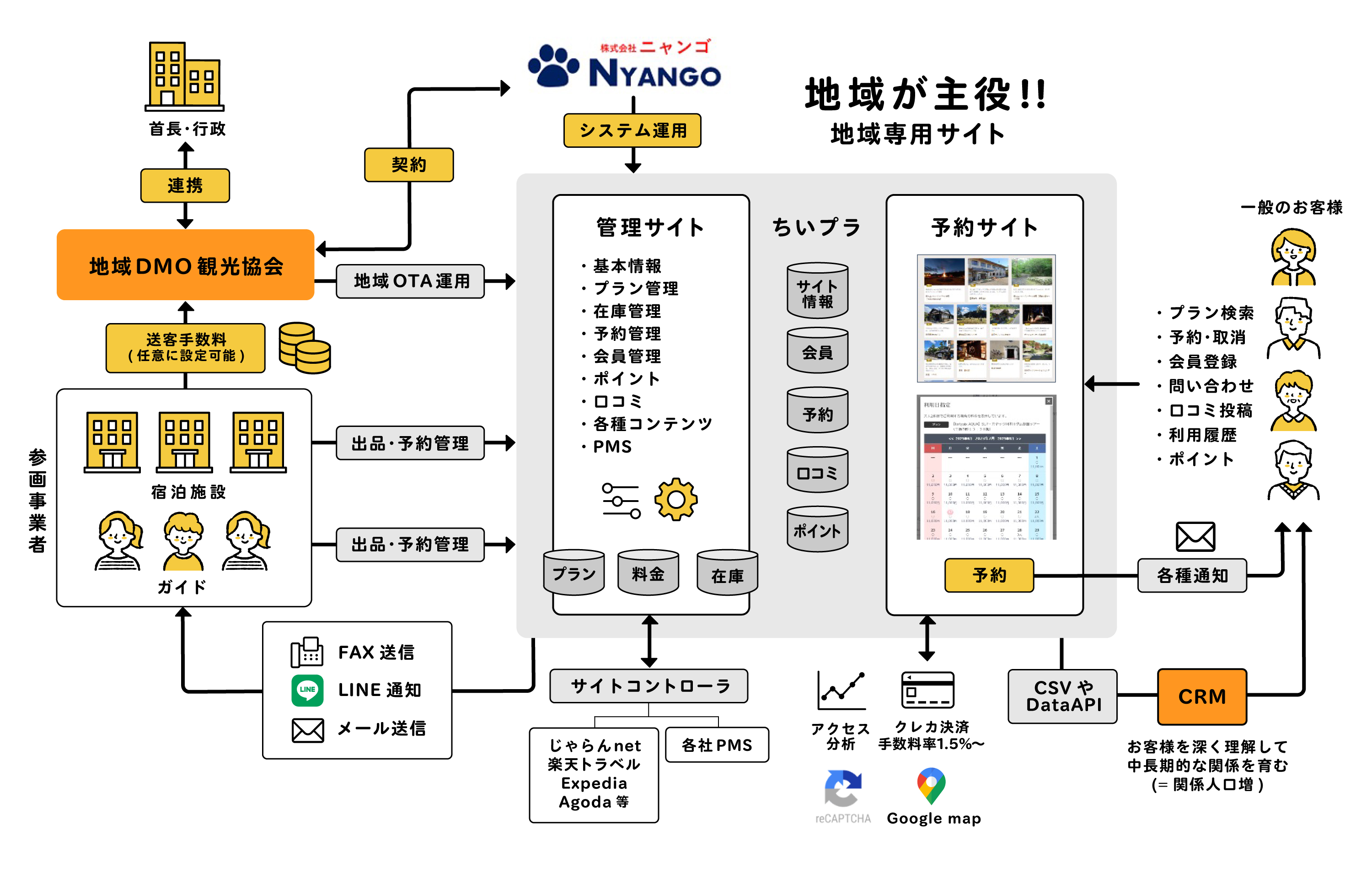

ちいプラ(地域旅行商品販売プラットフォーム)は、地域OTA(地域特化型OTA、地域版OTA、エリアOTAとも呼称)を実現するためのワンストップソリューションです。オンラインでの宿泊予約とアクティビティ予約とその管理に必要な機能を網羅しています。地域の情報発信、予約、決済、データ利活用まで一気通貫にサポートします。

ページコンテンツ

はじめに

この記事を執筆している2024年7月3日、 日本のITエンジニアの最大の関心ごとは、KADOKAWAで発生したランサムウェアによるデータ暗号化による業務停止と個人情報の漏洩にななっています。「個人情報の漏洩はない」という嘘(甘い見通し)を公言していた幹部への批判、高額な身代金を取締役会決議なしで支払っていたというガバナンスの欠如に対する疑問などが目立ちますが、弊社が興味あるのは「どうやって侵入されたのか?」「どのような実装のシステムが被害を受けたのか?」といった技術的な関心ごとです。

明日は我が身というか・・・。あらためて身の引き締まる思いです。

ただ、ここまで明らかになっている情報を統合するとハッキングされたのは「オンプレミス(自社管理)」のシステムであり、感染源・踏み台になったのは「Windowsパソコン・ネットワーク」であり、ちいプラが利用している世界最高峰のエンジニアによって設計されたパブリック・クラウドで管理されているLinuxサーバー上のサービス・データは問題がない。ということはいえそうです。

「ちいプラやNYANGOは聞いたことがない。セキュリティは大丈夫なのか?」というご懸念を持たれると思うので、この記事では、ちいプラのセキュリティ周りに実装について説明いたします。

セキュリティ周りの実装

利用インフラ

ちいプラは、世界で最も活用されているパブリッククラウドであるAWS(Amazon Web Services)をフル活用しています。稼働しているサーバーにWindowsはなくすべてLinuxです。また「コンソールログインの2FA(二要素認証)の強制」や「最小権限付与」など、セキュリティの指針に従っています。

サーバーでのセキュリティの実装

- 管理サイトの海外からのアクセス不可(DNSレベル)

- セキュリティパッチの自動適用

- 不要ポート遮断

- HTTPサーバのセキュア設定(CSRF、XSS、クリックジャッキング、HSTS、Referrer-Policy、Secureクッキ―(HTTPSのみ、同一オリジンのみ)、サーバ情報非公開

- 古いSSL/TLSプロトコル無効化(1.2のみ)

- ファイル改ざん検知

- 自動アクセス遮断/WAF

- IP制限

- サーバーログインはSSHキーのみ

アプリケーションでのセキュリティの実装

- 全ページHTTPS対応(通信暗号化)

- パスワード不可逆暗号化/ログ出力しない

- カード情報非保持・非通過

- CSRF・XSS対応/ワンタイムトークン等

- SQLインジェクション対応/検知して自動遮断

- reCAPTCHA

- 管理者ログイン通知

- 予約CSVダウンロード通知

- 詳細な操作履歴の記録(利用者による不正防止抑止効果)

- パスワード強度設定

- 一時ファイルの迅速な削除

実装中のセキュリティ実装

- 管理サイトの2FA認証・・・利便性を優先して管理者ログインや予約データダウンロード通知、操作履歴記録程度にとどめてきましたが、この機会に管理者に関しては2FA認証を導入することにしました。2024年7月中に実装します。

- パスワード強度の最低レベルの強制・・・文字種や最低文字数などを指定できるのですが、文字種1や短い文字列(8文字以下)は設定できないようにします。

利用者教育

これまでは、導入時に「アカウント使いまわししないでくださいね」といった助言はしてきましたが、それ以降はユーザー任せでした。KADOKAWAの事案でもわかるように感染源・情報漏洩減となるのは多くが「非クラウドのWindows端末・ネットワーク」です。犯罪集団が真っ先にねらうのは、プロが管理するクラウド上のLinuxサーバーではありません。今後は定期的にリマインドして利用者のセキュリティ意識を高めてまいりたいと思います。

まとめ

地域OTA基盤「ちいプラ」のセキュリティ実装についてまとめました。ちいプラは世界最高峰水準のセキュリティ機能を利用できますが、設定を誤ればその価値は享受できません。また次から次への新しい攻撃手法が生み出されています。弊社としても油断・慢心することなく対応してまいりたいと思います。